前回の「クラシック VPN」の解説に続き、今回は Google Cloud ( 旧: Google Cloud Platform, 略: GCP ) の「HA VPN (High Availability VPN)」について詳しく解説します。

前回のブログ「Google Cloud ネットワークセキュリティ解説 – GCP の Cloud VPN 解説 第2回: クラシック VPN 詳細 –」(https://kotovuki.co.jp/archives/19969)では、GCP の「クラシック VPN」について詳しく解説しています。

HA VPN の特徴と仕組み

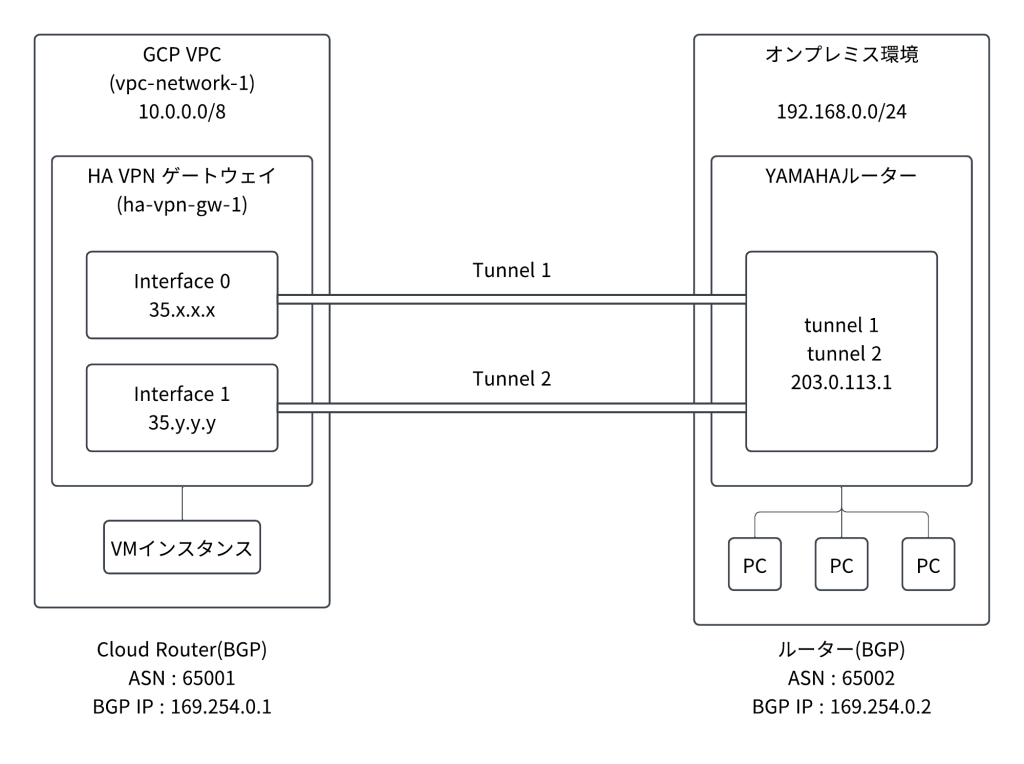

GCP の HA VPN は、高可用性を実現する Cloud VPN ソリューションで、単一リージョン内で IPsec VPN 接続を使用し、オンプレミス(ローカル)ネットワークを VPC ネットワークに安全に接続できます。

HA VPN は、99.99% のサービス可用性を提供し、冗長性により信頼性の高い接続が可能です。

- 各 HA VPN ゲートウェイには 2 つのインターフェースがあり、それぞれに独自のパブリック IP アドレスが割り当てられます。

- 2 つのトンネルで構成され、高可用性を実現します。

メリットとデメリット

- 高可用性:99.99% の SLA を提供し、ダウンタイムを最小限に抑えます。

- スケーラビリティ:最大 2,000 本の VPN トンネルをサポートし、大規模なネットワーク環境に対応可能です。

- セキュリティ:IPsec を使用して、安全な接続を提供します。

- コスト:高可用性を提供するため、クラシック VPN よりもコストが高くなる場合があります。

- 設定の複雑さ:高可用性と冗長性を確保するための設定が複雑になることがあります。

実際の設定例(YAMAHA ルーターを使用)

ここからは、GCP 側の HA VPN 設定と YAMAHA ルーター側の設定例を紹介します。

前提として、GCP 上でプロジェクトの作成、VPC ネットワーク、および 1 つのサブネットの作成が完了している状態からの解説となります。

GCP 側の HA VPN 設定

1. Cloud HA VPN ゲートウェイの作成

① ナビゲーションメニューから「ネットワーク接続」→「VPN」を選択します。

② 「VPN 接続を作成」をクリックし、「高可用性(HA)VPN」を選択します。

③ ゲートウェイを設定します。

| 名前 | ha-vpn-gw-1 |

| VPC ネットワーク | vpc-network-1 |

| リージョン | asia-northeast1(東京) |

④ 「作成して続行」をクリックします。

2. ピア VPN ゲートウェイの設定

① 「新しいピア VPN ゲートウェイを作成する」をクリックします。

② ピア VPN ゲートウェイの名前、インターフェイス 0 のアドレス、インターフェイス 1 のアドレスを指定します。

| 名前 | yamaha-gw |

| VPC ネットワーク | 203.0.113.1 |

| インターフェイス1のアドレス | 203.0.113.1 |

③ 「作成」をクリックします。

3. Cloud Router の設定

① 「新しいルーターを作成」をクリックします。

② ルーターの名前、Google ASN を指定します。

| 名前 | cloud-router-1 |

| Google ASN | 65001 |

③ 「作成」をクリックします。

4. VPN トンネルの編集

① トンネル 1 の名前、IKE バージョン、IKE 事前共有キーを指定します。

② トンネル 2 の名前、IKE バージョン、IKE 事前共有キーを指定します。

| トンネル1名前 | tunnel-1 |

| トンネル2名前 | tunnel-2 |

| IKE バージョン | IKEv2 |

| IKE 事前共有キー | your-preshared-key |

③ 「作成して続行」をクリックします。

5. BGP セッションの設定

① Cloud Router の IP アドレス、ピア IP アドレス、ピア ASN を指定します。

| Cloud Router の IP アドレス | 169.254.0.1 |

| ピア IP アドレス | 169.254.0.2 |

| ピア ASN | 65002 |

② 「作成」をクリックします。

YAMAHA ルーター側の設定

1. IPsec トンネルの設定

ipsec ike keepalive use 1 on

ipsec ike local address 1 203.0.113.1

ipsec ike pre-shared-key 1 your-preshared-key

ipsec ike remote address 1 35.x.x.x

ipsec ike remote address 2 35.y.y.y

ipsec sa policy 101 1 esp aes-cbc sha-hmac

ipsec tunnel 101 ipsec1

ipsec auto refresh on2. トンネルインターフェイスの設定

ip tunnel 1 ipsec 101

ip tunnel 2 ipsec 101

tunnel enable 1

tunnel enable 23. BGP の設定

bgp use on

bgp autonomous-system 65002

bgp neighbor 1 169.254.0.1 remote-as 65001

bgp neighbor 2 169.254.0.1 remote-as 65001

bgp export filter 1 include all

bgp import filter 1 include all4. ルーティングの設定

ip route 10.0.0.0/8 gateway tunnel 1

ip route 10.0.0.0/8 gateway tunnel 2この設定例では、図解に示したパラメータ値を使用しています。具体的には以下の通りです。

| YAMAHA ルーターのグローバルIPアドレス | 203.0.113.1 |

| GCP HA VPN ゲートウェイのIPアドレス | 35.x.x.x と 35.y.y.y |

| BGP の ASN | GCP: 65001, YAMAHA: 65002 |

| BGP の IP アドレス | GCP: 169.254.0.1, YAMAHA: 169.254.0.2 |

| ルーティング設定 | GCP 側の VPC ネットワーク(10.0.0.0/8)へのルートを設定 |

これらの設定により、GCP の HA VPN と YAMAHA ルーター間で冗長性のある VPN 接続が確立されます。

まとめ

前回と今回で解説しました「クラシック VPN」と「HA VPN」ですが、性能面で見ると「HA VPN」は高可用性と冗長性を提供する強力なソリューションであり、企業がオンプレミス環境とクラウド環境を安全に接続するための理想的な選択肢ではあります。

但し、コスト面や複雑な設定などハードルとなる部分がある事も確かです。

ユーザーは自身の環境とニーズに基づいて、高い可用性と動的なネットワーク環境が求められる大規模な企業ユーザーには「HA VPN」、一方、小規模な環境で機器コストを抑える場合などは「クラシック VPN」も選択肢となります。

最終的には、必要な帯域幅、コスト、セキュリティ要件、および将来の拡張性を考慮し、自社のネットワーク戦略に最適なソリューションを選択するべきだと思います。

GCP の継続的な改善により、長期的には HA VPN への移行が多くのユーザーにとって有益となる可能性が高いことも念頭に置くべきでしょう。