前回までで Google Cloud ( 旧: Google Cloud Platform, 略: GCP ) の VPN ソリューションについて、「クラシック VPN」や「HA VPN (High Availability VPN)」の解説を行ってまいりました。

前回のブログ「Google Cloud ネットワークセキュリティ解説 – GCP の Cloud VPN 解説 第3回: HA VPN で高可用性を実現 –」(https://kotovuki.co.jp/archives/20007)では、GCP の「HA VPN」について詳しく解説しています。

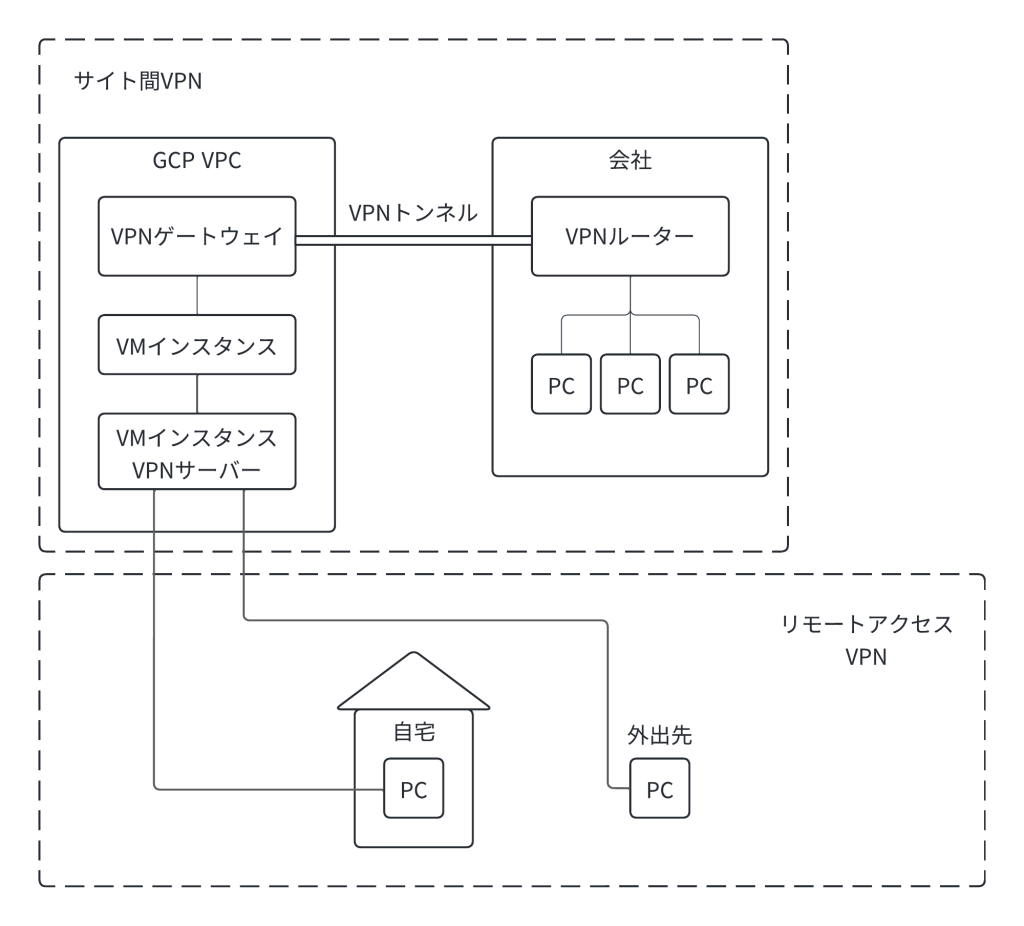

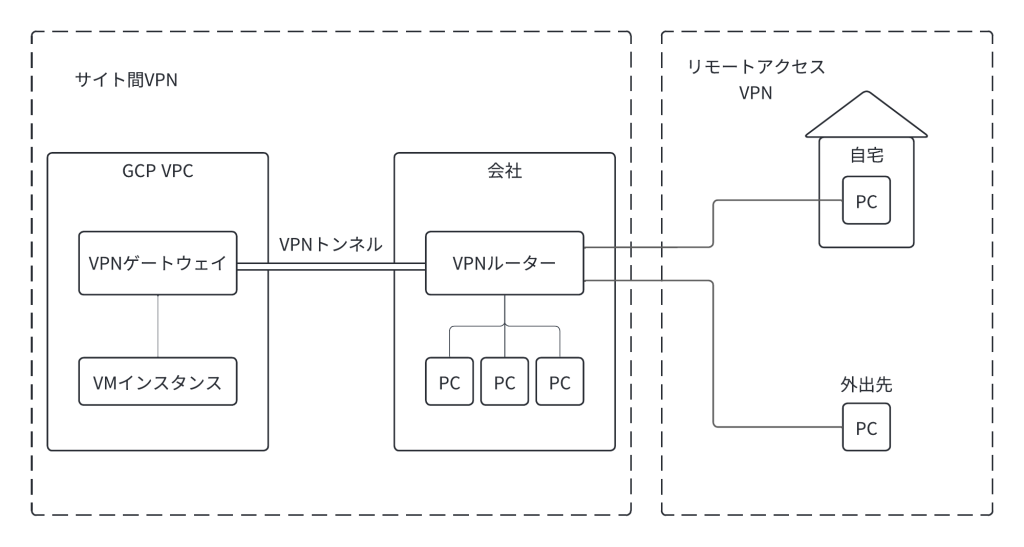

これらは一般的に、「拠点間接続 VPN」や「サイト間 VPN」(Site to Site VPN) と言われるもので、GCP に構築したネットワークとオンプレミス環境(企業側)のネットワークを常時接続し、GCP 上のサーバー等に社内の機器からアクセスする手順でアクセス可能とするものです。

また、社内からはセキュアに通信可能な VPN 網を構築できているので、GCP 上のサーバー等のリソースはグローバルなインターネットからのアクセスを完全に遮断しておくことも可能です。

しかし、最近のワークスタイルを考えれば、社外(構築した VPN 網以外)からのアクセスも考慮する必要があると考えます。

現在の各種クライアント OS は標準で「リモートアクセス VPN」(Point to Site VPN) を使用可能な機能を有しており、これらを使えば GCP のネットワークへと接続可能なのでは?と考えたい所ですが、実は GCP が準備するプロダクトではそれらを直接接続可能なものはありません。

別途 VPN 用に VM インスタンスを立ち上げ OpenVPN 等の VPN サーバーを構築し、いわゆる「踏み台サーバー」を準備すれば社外からも接続は可能ですが、接続するためにサーバーを 1 台増設することや、専用のクライアントソフトのインストールが必要だったりすること、当然折角セキュアに閉じられたネットワーク環境にもアクセスできるように許可設定が必要で穴を開けることになります。

方法を考えてみると色々ありますが、よく使われている手法では以下のようなものが考えられます。

- 踏み台サーバーを構築する

- オンプレミス環境(会社)を経由する

- IAP (Identity-Aware Proxy) を使用したトンネル構築

1. 踏み台サーバーを構築する

メリット

- 柔軟性:接続の仕組みを自社で選定・構築するので自社にあった VPN 種別を選択やカスタマイズが可能です。

- 独立性:GCP 内で全て完結するため、オンプレミス環境には依存しません。

デメリット

- 運用コスト:専用サーバーの構築・運用費用、利用する VPN ソリューションによってはライセンス費用などが必要となります。

- 管理負荷:VPN サーバーのメンテナンスやセキュリティパッチ適用等、それ独自で管理が必要です。

- セキュリティ低下:ファイアウォールに穴を開ける必要があります。踏み台サーバーだけ別 VPC に設置して VPC 間をルーティングさせ、各リソースにアクセスすることでセキュリティを高めることはできますが、設定が更に複雑になります。

2. オンプレミス環境(会社)を経由する

メリット

- 既存インフラの活用:オンプレミスの VPN 設備を利用するため、新たな構築が不要です。

- 低コスト:費用が発生するとしても対応した VPN ルーターへの買い換え等と思います。

デメリット

- ネットワーク遅延:GCP のプレミアムな回線の恩恵も受けられず、回線の状況にもよりますが二つの VPN トンネル経由でのサーバーリソースへのアクセスは遅延が発生しやすいと思われます。

- セキュリティ低下:①の GCP 上の VPC ネットワークへのアクセスと同様、オンプレミスにアクセスするためのルーターやファイアウォールの許可設定が必要となりますがそれは穴を開けることになります。

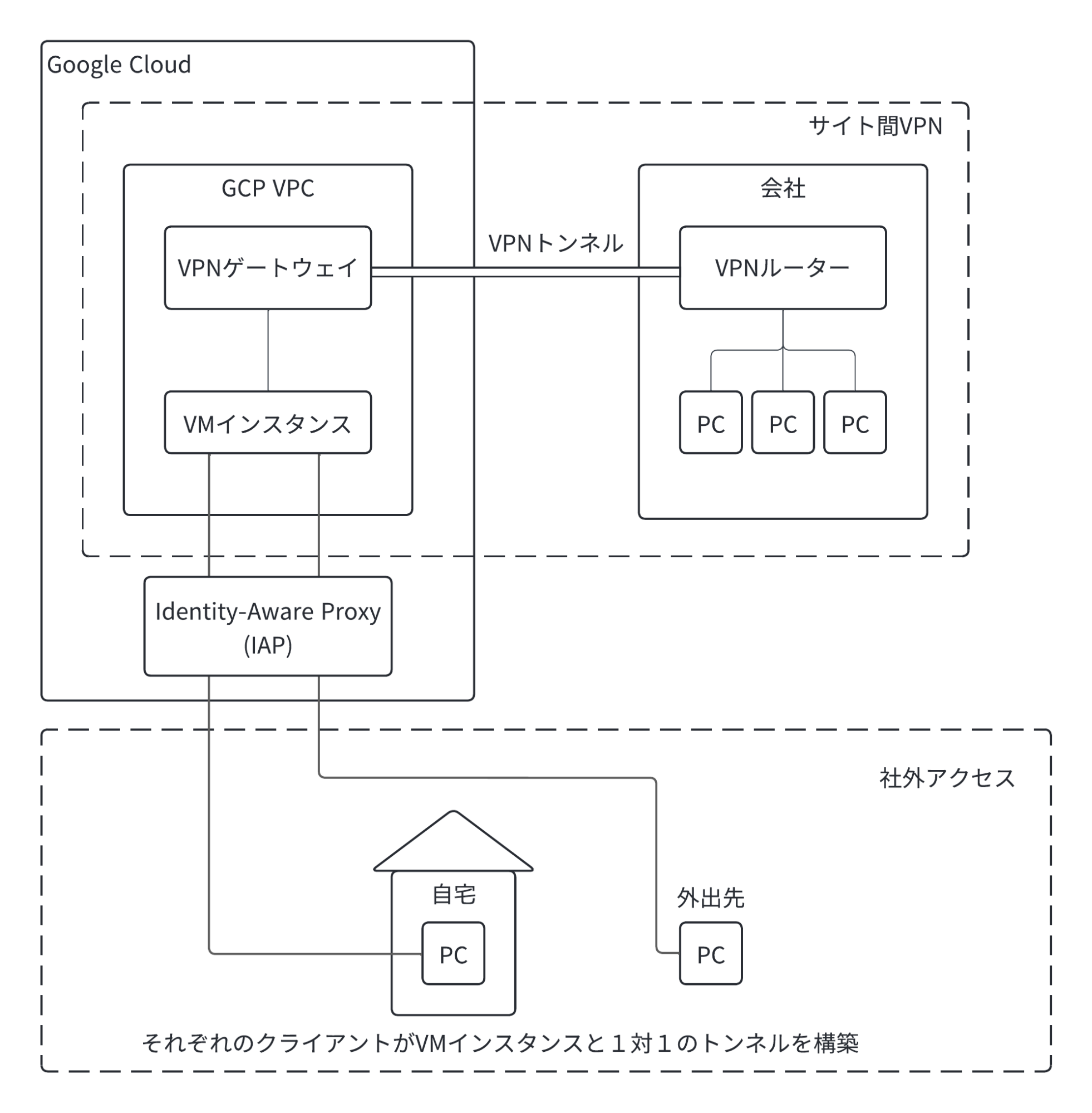

3. IAP (Identity-Aware Proxy) を使用したトンネル構築

よりセキュアで GCP ならではのアクセス方法です!!

メリット

- 低コスト:GCP の標準機能であるため、新たなインフラ構築は不要です。ほぼ追加コストは発生しません。

- セキュリティ強化:IAP 自体が GCP のプロダクト内のサービスなので、自社リソースであるサーバーは GCP 内のアクセス許可設定のみでよく、グローバルなインターネットからのアクセスは完全に閉じた状態でも利用できます。

- ユーザー管理負担軽減:接続可能なクライアントは GCP の各プロジェクト内にある Identity and Access Management(IAM)にて管理します。権限設定なども全て IAM で行うため、通常運用での GCP 管理の作業内で設定が可能です。

デメリット

- 学習コスト:クライアント側の初期設定や運用で使用時の操作が全て CLI にて行うため、一般ユーザーには若干ハードルがありますが、運用での使用時の部分はバッチ化等も可能です。

- 制限事項:特定プロトコルやポート番号へのアクセスには対応できない場合があります。

まとめ

各アクセス方法の特徴を踏まえ、状況に応じた最適な選択肢をご紹介します。

1. セキュリティと独立性を重視する場合

| 推奨 | 理由 |

| ① 踏み台サーバー | カスタマイズ性が高く、GCP 内で完結するため |

2. 既存インフラの活用を優先する場合

| 推奨 | 理由 |

| ② オンプレミス経由 | 新たな投資が少なく、既存の VPN 設備を利用可能 |

3. シンプルさ、低コスト、高セキュリティを求める場合

| 推奨 | 理由 |

| ③ IAP 認証トンネル | GCP の標準機能を使用し、追加コストが少なく、セキュリティも高い |

これらの選択肢から、自社の要件や環境に最も適したアクセス方法を選択することが重要です。

弊社では ③ 【 IAP 認証トンネル 】 の利用により、クラウド上のサーバーの RDP や SSH のポートはグローバルからは開けず、IAP 経由からのみ接続できるようにしています。

次回は ③ の IAP で VM インスタンスに接続するための設定方法などを具体的にご紹介させていただきます。